Pengertian Backdoor Exploit

Backdoor atau "pintu belakang", dalam keamanan sistem komputer, merujuk kepada mekanisme yang dapat digunakan untuk mengakses sistem, aplikasi, atau jaringan, selain dari mekanisme yang umum digunakan (melalui proses logon atau proses autentikasi lainnya). Disebut juga sebagai back door.

Backdoor pada awalnya dibuat oleh para programer komputer sebagai mekanisme yang mengizinkan mereka untuk memperoleh akses khusus ke dalam program mereka, seringnya digunakan untuk membenarkan dan memperbaiki kode di dalam program yang mereka buat ketika sebuah crash akibat bug terjadi. Salah satu contoh dari pernyataan ini adalah ketika Kenneth Thompson (salah seorang pemrogram sistem operasi UNIX membuat sebuah program proses login pada tahun 1983 ketika memperoleh Turing Award), selain program login umum digunakan dalam sistem operasi UNIX dengan menggunakan bahasa pemrograman C, sehingga ia dapat mengakses sistem UNIX yang berjalan di dalam jaringan internal Bell Labs. Backdoor yang ia ciptakan itu melindungi dirinya dari pendeteksian dan pembuangan dari sistem, meskipun pengguna berhasil menemukannya, karena memang backdoor ini membuat dirinya sendiri kembali (melakukan rekompilasi sendiri).

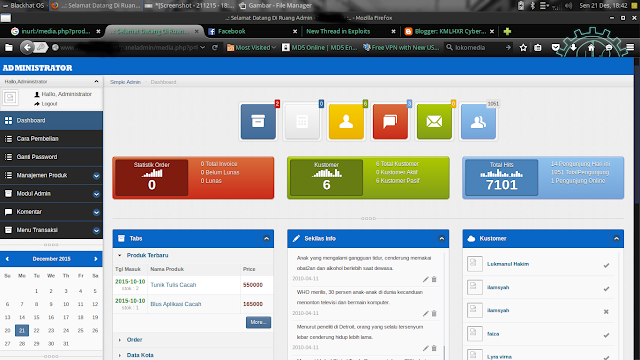

Beberapa pengembang perangkat lunak menambahkan backdoor ke dalam program buatannya untuk tujuan merusak (atau tujuan yang mencurigakan). Sebagai contoh, sebuah backdoor dapat dimasukkan ke dalam kode di dalam sebuah situs belanja online (e-commerce) untuk mengizinkan pengembang tersebut memperoleh informasi mengenai transaksi yang terjadi antara pembeli dan penjual, termasuk di antaranya adalah kartu kredit.

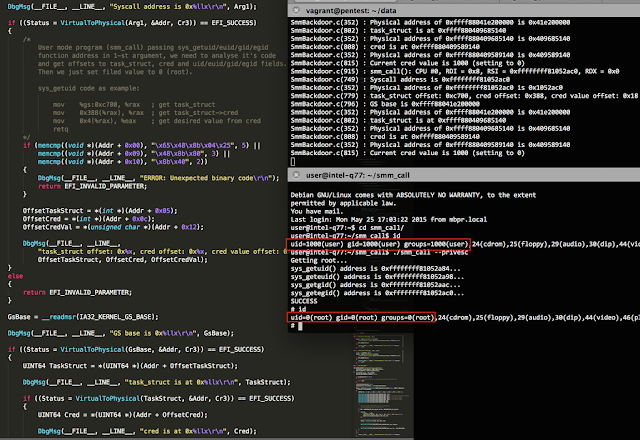

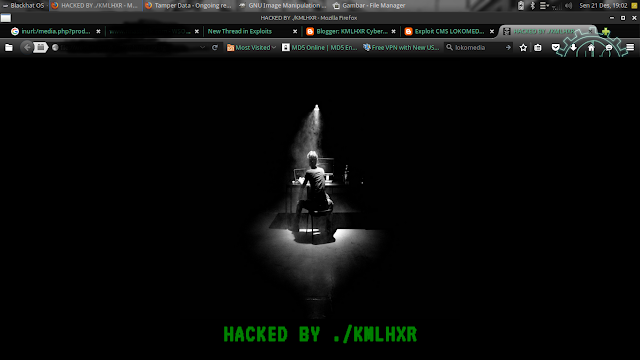

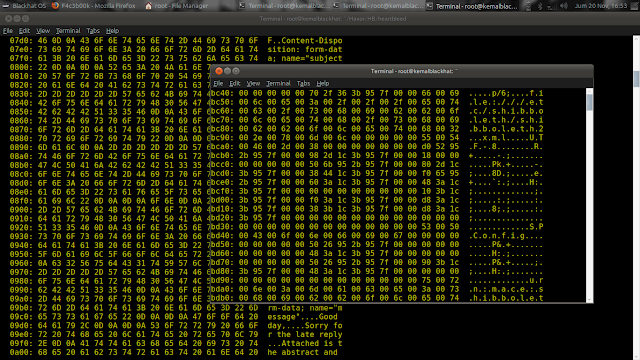

Istilah backdoor sekarang digunakan oleh hacker-hacker untuk merujuk kepada mekanisme yang mengizinkan seorang peretas sistem dapat mengakses kembali sebuah sistem yang telah diserang sebelumnya tanpa harus mengulangi proses eksploitasi terhadap sistem atau jaringan tersebut, seperti yang ia lakukan pertama kali. Umumnya, setelah sebuah jaringan telah diserang dengan menggunakan exploit (terhadap sebuah kerawanan/vulnerability), seorang penyerang akan menutupi semua jejaknya di dalam sistem yang bersangkutan dengan memodifikasi berkas catatan sistem (log) atau menghapusnya, dan kemudian menginstalasikan sebuah backdoor yang berupa sebuah perangkat lunak khusus atau menambahkan sebuah akun pengguna yang memiliki hak akses sebagai administrator jaringan atau administrator sistem tersebut.

Jika kemudian pemilik jaringan atau sistem tersebut menyadari bahwa sistemnya telah diserang, dan kemudian menutup semua kerawanan yang diketahui dalam sistemnya (tapi tidak mendeteksi adanya backdoor yang terinstalasi), penyerang yang sebelumnya masih akan dapat mengakses sistem yang bersangkutan, tanpa ketahuan oleh pemilik jaringan, apalagi setelah dirinya mendaftarkan diri sebagai pengguna yang sah di dalam sistem atau jaringan tersebut. Dengan memiliki hak sebagai administrator jaringan, ia pun dapat melakukan hal yang dapat merusak sistem atau menghilangkan data. Dalam kasus seperti di atas, cara yang umum digunakan adalah dengan melakukan instalasi ulang terhadap sistem atau jaringan, atau dengan melakukan restorasi dari cadangan/backup yang masih bersih dari backdoor.

Ada beberapa perangkat yang dapat digunakan untuk menginstalasikan backdoor, seperti halnya beberapa Trojan horse, tetapi yang populer adalah Netcat, yang dapat digunakan di dalam sistem operasi Windows ataupun UNIX.